EN COURS :

Fournir un rapport d’audit technique sur un test d’exploitation de vulnérabilité.

Face à un exercice de Pentest sur une machine virtuelle avec une mise en situation sur une Machine Virtuelle avec un site internet à diagnostiquer (et sur ces ports ouverts)

Un rapport de Pentest d’au moins 20 pages (vu l’énorme quantité de vulnérabilité) a été fournit à un professionnel dans le domaine pour proposer une correction.

Entrainement personnel supplémentaire en cybersécurité grâce à la plateforme « tryhackme.com ».

Grâce à des exercices pratiques et des laboratoires (avec un rang personnel de 42 000 / 1 300 000) [top 3%]

Plusieurs laboratoire sont proposés et ainsi permettent d’avoir une expérience pratique sur la cybersécurité offensive et défensive dans son ensemble.

TERMINER :

Mise en place d’un infrastructure informatique CLOUD AWS.

Implémentation d’une structure d’authentification et de gestion d’identité. (IAM)

Ainsi que 2 services : Web et WIKI

Permettant de vérifier le bon fonctionnement du service d’authentification automatique (SSO).

Étude de mise en place d’une infrastructure informatique.

Étude technique sur l’implémentation totale d’un Système d’Information.

– VPN/Proxy/RGPD

– FireWall

– SIEM

– Serveur de Mise à Jour (logiciel et OS)

– Exemple d’attaque informatique (Pentest du réseau)

– IDS / NIDS

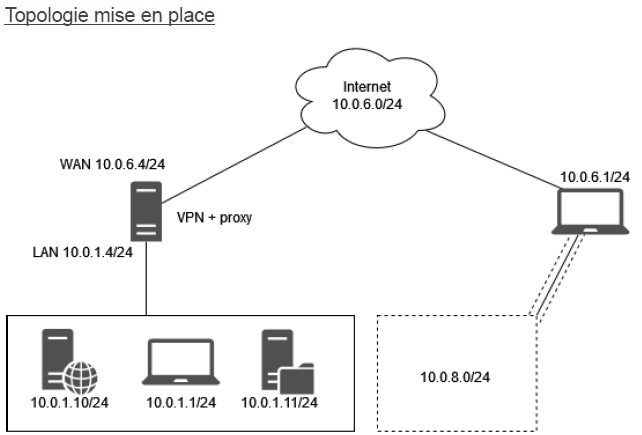

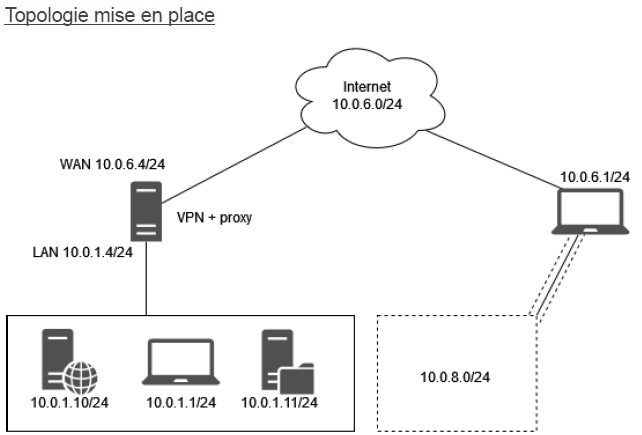

Mise en place d’une infrastructure virtualisée via machine virtuelle permettant d’implémenter un serveur VPN/Proxy pour tous utilisateurs en dehors d’un réseau.

Le serveur VPN/Proxy mise en place est un PfSense avec un configuration à fournir.

En plus, 2 services (Web et FTPS) ont été créés au sein de l’infrastructure virtuelle pour tester le bon fonctionnement du VPN.

En plus de cela la notion RGPD a été prise en compte.

Mise en place d’un guide utilisateur sur les bons gestes informatiques à adopté au sein de l’entreprise Sarege Fideta.

Ce guide utilisateur devra être compris par des utilisateurs lambda et donc simplifié toute en fournissant une explication de pourquoi il faut faire comme cela.

Ce guide a été demandé par une entreprise et il a été fourni à celle-ci suite à cette demande.

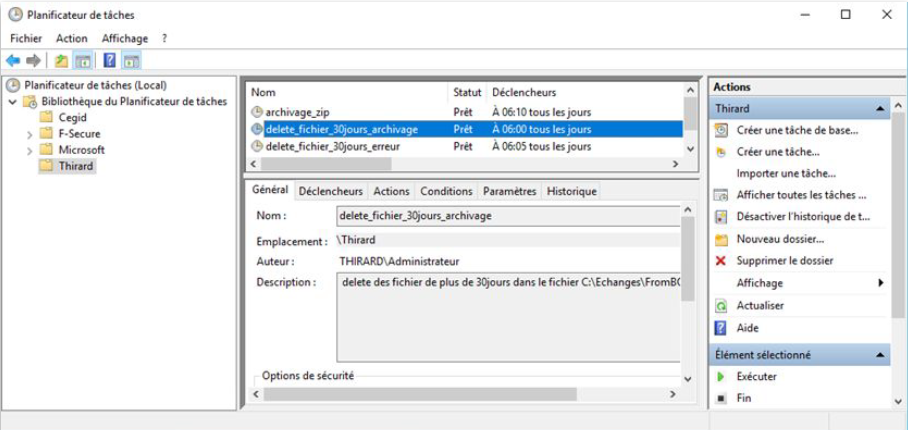

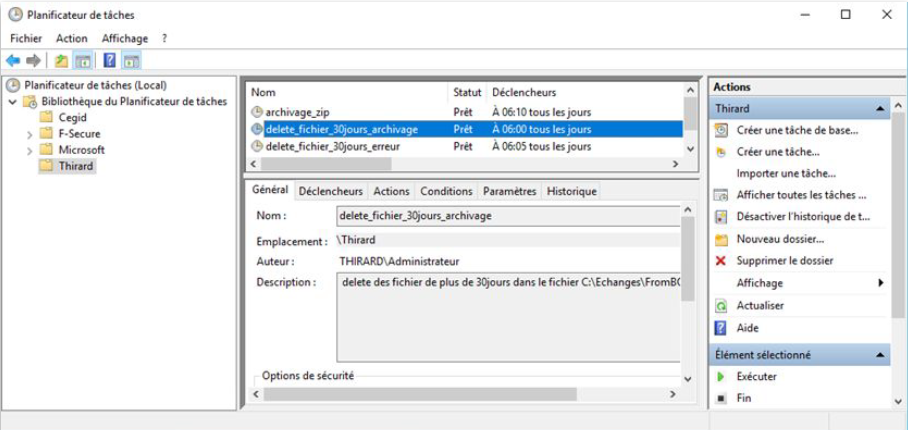

Mise en place de scripts PowerShell d’archivage (zip) et de suppression de fichiers de log pour un serveur en générant.

Cela permet de d’optimiser le stockage utilisé par la machine tous cela me manière automatisé sans aucune intervention humain.

Permet d’économiser du matériel informatique ainsi que de réduire le cout de la maintenance informatique.

Mise en place d’un compte rendu technique et implémentation / démonstration sur la sécurisation quasi complète d’un système d’exploitation Windows 10.

Sécurisation :

– BIOS

– Lors de l’installation

– GPO (stratégie de groupe définies par le domaine) (trop vaste pour aller dans les détails mais plus de 10 politiques de sécurité automatique mise en place)

– Configuration serveur

– Chiffrage disque dur (dans quel situation aussi)

– Explication et démonstration du « Pourquoi ce type de mot de passe » ?

…

Et donc tous cela implique de la mise en place d’une infrastructure (serveur Active Directory) avec la création d’un domain.

Mise en place d’un projet de groupe, pendant 2 semaines. Nom de code : « Projet Octopus » (avec le logo en image)

L’objectif est de créé/fournir automatique un CV de manière simplifié via un site internet communiquant avec une Base De Donnée via des requêtes API.

Pour cela 2 serveurs sont créé :

– serveur FRONT (fournit le visuel et page WEB au client)

– serveur BACK (traite/filtre les requêtes en fonction des API reçu avec création d’un PDF stocker et fournit au client via téléchargement)

Le projet a été réaliser sous la méthode scrum via un Jira/Trello. Avec évidement un dépôt GIT respectant un git flow avec des commits de qualité.

Groupe : Paul Canchon / Clément Decroix / Issam Fadlaoui / Baptiste Guesnay / Neven Viguié

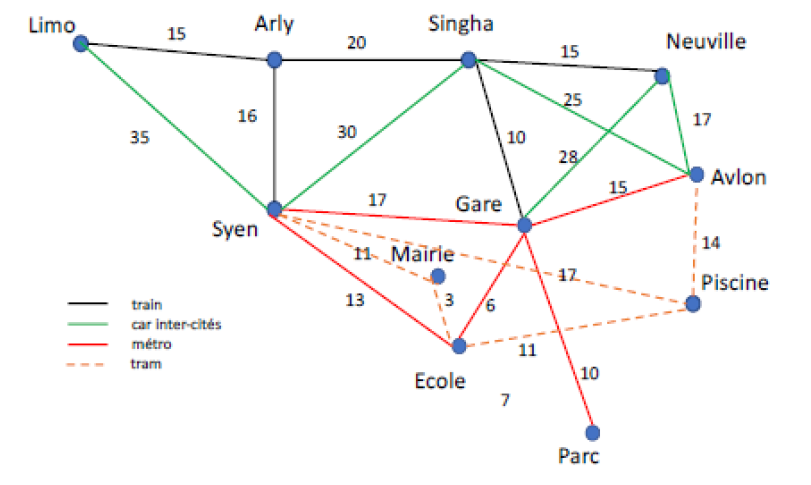

Programmation et étude d’algorithme de parcourt du plus court de chemin selon 3 méthodes différentes (Euclidienne, Manhattan, Null).

(cf image pour démonstration)

Ainsi qu’étude et programmation d’un algorithme permettant de résoudre le problème du « voyageur de commerce » avec l’outils CPLEX.

Tous cela en prenant en compte une méthode se basant sur les graphes.

Mise en place d’une infrastructure CLOUD informatique via « Google Cloud » (plateforme de cloud computing fournie par Google, proposant un hébergement sur la même infrastructure).

Cette infrastructure devait comporter des outils de sécurité/communication basique (par-feux, router, switch) mais surtout 3 serveurs différents de Base de Données, permettant de fournir une réponse optimiser selon la requête.

3 clusters de Base de données ont ainsi été définis, créés et utilisés :

● “MongoDB” : utilisée en sharding (deux noeuds / donc 2 serveurs)

● “Neo4J” : utilisée en Stand-Alone

● “HBase” : utilisée en Stand-Alone

En fonction de la requête demandé le spring boot la fournis à la base de donnée la plus adapté permettant d’optimiser le temps de traitement et donc le temps de réponse.

Étude pratique sur la sécurisation d’un système d’exploitation ainsi que les bonnes manière de programmation pour éviter de fournir des vulnérabilités sur les applications développé.

Le projet se base sur l’écoute et la sécurisation des communications des applications (entre client/serveur) selon plusieurs mode de communication différents (TCP/UDP).

Plusieurs programme python on était développer pour mettre en évidance les failles de communications avec les sockets en mode « stream » et « dgram ».

Mise en place d’une infrastructure informatique virtuelle avec des équipements CISCO.

Cette différents équipements ont du être mis en place (mise en place de l’architecture général) ainsi que configuration via leur console. (Création de VLAN, communication, câblage…)

Compte rendu technique réaliser en groupe, sur la vulnérabilité SS7 de télécommunication mobile.

Avec exemple d’infrastructure à l’appuies.

Puis exemple d’attaque.

Et enfin, comment s’en protéger du coté entreprise (en modifiant l’infrastructure et protocole) et coté client.

L’objectif, consiste à développer les principaux algorithmes (IA : Min-Max / Alpha-Beta / Stratégique …) des jeux à deux joueurs sur un jeu de plateau. Et ensuite de comparer leur efficacité (temps de réponse / % de victoire)

Nous prendrons le jeu d’Othello, qui a l’avantage de la simplicité des règles tout en proposant très rapidement une explosion combinatoire (voir cours). Plus précisément, le joueur IA devra être capable de jouer à Othello contre un joueur humain, ou contre un autre joueur IA.

Présentation du jeu : Othello est un jeu de réflexion qui se joue sur un damier de 64 cases, avec des pions de de deux couleurs. Le but d’une partie au final est d’obtenir le plus grand nombre de pions de sa couleur posés sur ce damier. La position de début de partie est fixée (voir cours) : les pions blancs débutent la partie.

Projet d’innovation en groupe de 5 organiser par l’INSA sur le thème de la facilitation de l’apprentissage numérique pour les séniors avec une maquette développé.

Notre objectif est de faciliter l’apprentissage des nouvelles technologies, du numérique aux personnes âgées. En effet, ceux-ci ont pour la plupart une appréhension, une manque d’envie et un manque de confiance en leurs capacités d’apprentissage.

Rapport technique et compréhensible d’une trentaine de page sur l’importance de la sécurité des systèmes d’information dans une société.

Permettant de mettre en place plusieurs recommandations de cybersécurité au sein d’une entreprise.

Contexte

Partie 1 / La protection des données

Partie 2 / Les obligations de l’entreprise

Partie 3 / Quelques notions/solutions sur les appareils électroniques et la sécurité périmétrique de l’entreprise

Partie 4 / Démonstration problème de sécurité au sein de l’entreprise

Conclusion

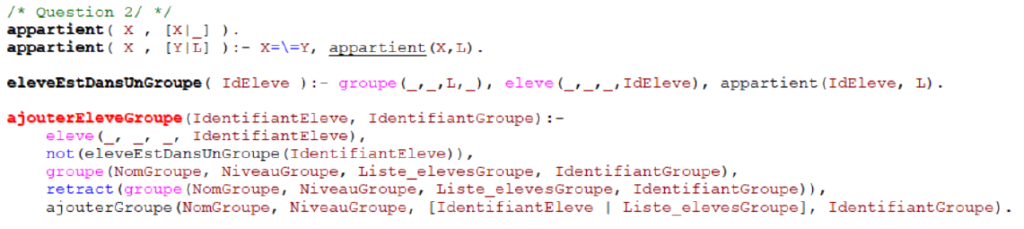

L’objectif, est de programmer 2 différents programmes de programmation logique avec l’interpréteur « PROLOG », plus précisément le « SWI-PROLOG ».

2 différentes parties, ont été abordé :

– L’utilisation de PROLOG pour gérer une base de données déductive d’un établissement scolaire.

– De la réflexion avec le problème des cavaliers d’Euler.

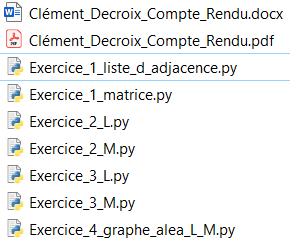

L’objectif, est de d’implémenter des algorithmes de manipulation de graphes. Elle a également l’objectif de faire découvrir d’autres utilisations des graphes pour traiter différents problèmes.

4 différentes parties, sont aborder :

– Structures de données.

– Graphe partiel et sous-graphe.

– Rayon, diamètre et centre.

– Graphes aléatoires.

En plus de cela, chaque points doit traiter 2 types de représentations différentes :

– par la matrice d’adjacence.

– par listes d’adjacence.

Le but du projet est de développer/concevoir une application mobile en NODE JS avec l’utilisation de GIT avec des normes mise en commun.

L’application permettra de faciliter la vie de ces utilisateurs en période de covid/confinement pendant la période de pandémie mondiale. (Réalisation de groupe : Paul Hueso, Antoine Jonard, Clément Decroix)

nous avons décidé de concevoir une application de type “Anti-Covid” regroupant 3 fonctionnalités :

– L’utilisation d’une carte permettant de définir un périmètre de X mètre au tour de point souhaité et prévient l’utilisateur lorsque celui-ci sort de cette zone en demandant la permission à obtenir sa géolocalisation grâce au GPS du téléphone

– L’utilisation d’une page permettant de définir des notifications afin de prévenir l’utilisateur d’un couvre-feu tous les jours à une certaine heure qu’il définit. De plus, l’utilisateur peut définir quelques blagues random à la place des messages.

– L’utilisation d’une page permettant d’obtenir les “news” sur internet en rapport avec l’actualité. L’utilisateur peut alors s’informer des nouvelles contraintes sanitaires et ainsi agir en conséquence. De plus, l’utilisateur peut stocker en favori ces “news” favoris.

Programmer 3 différents programmes de programmation fonctionnelle avec l’interpréteur « Dr Racket » dans un langage SCHEME.

Dans ces 3 différentes parties, nous allons aborder :

– Le calcule d’une valeur approchée de l’intégrale d’une fonction réelle f supposée intégrable sur un intervalle [a,b] avec n la précision (en quelque sorte).

– La manipulation formelle des polynômes.

– La manipulation des graphes qui représente les états de construction d’une maison ou d’un projet.

Apprentissage de l’outil John The Ripper (outils d’attaque informatique) et résolution de quelques test pratiques.

L’objectif est de ce familiariser sur certain outils offensif informatique.

John the Ripper est un logiciel libre de cassage de mot de passe, utilisé notamment pour tester la sécurité d’un mot de passe (audit, crack).

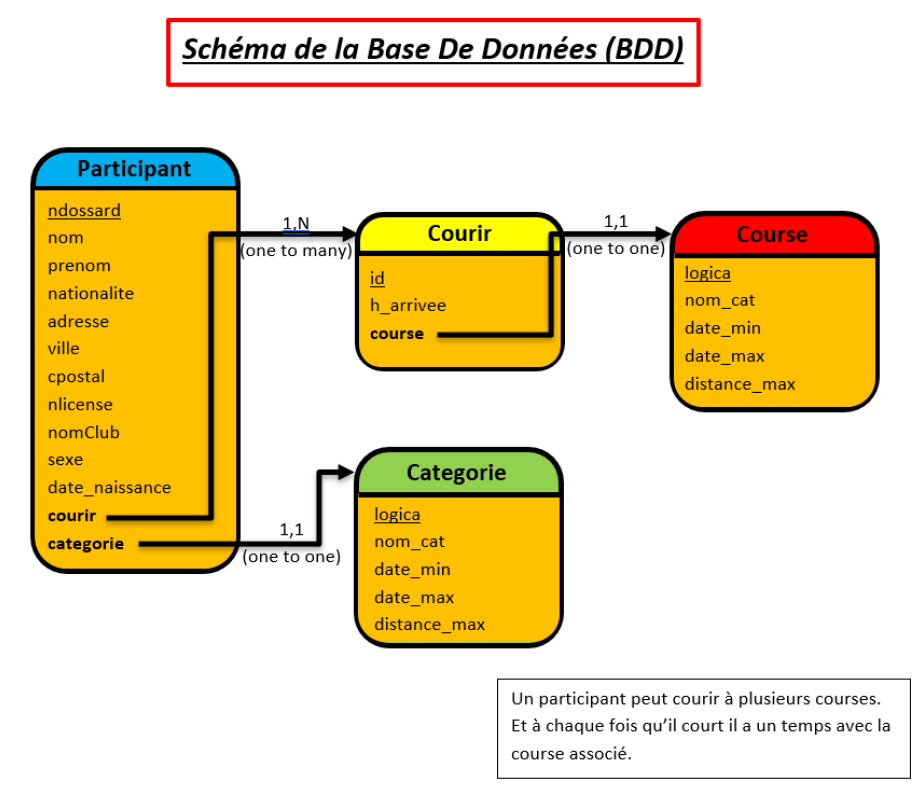

Programmation d’un site internet interactif avec Base De Données SQL permettant :

– d’avoir des informations sur les courses,

– de pouvoir lister les participants

– de pouvoir inscrire les participants (en fonction des renseignements donnés sur le papier)

– de pouvoir mettre à jour les temps d’arrivée

– de pouvoir visualiser les résultats.

Le site s’appuiera sur la base de données que je vais gérer.

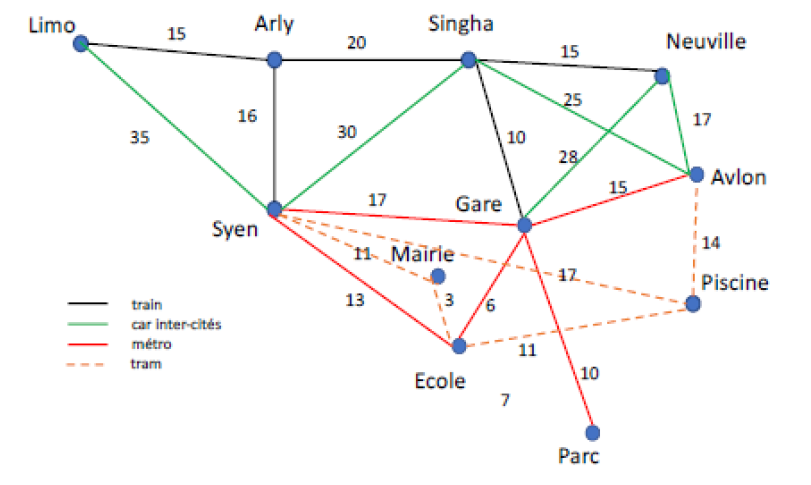

L’objectif, est de programmer en JAVA un programme capable de lire des fichier TXT et XML ainsi que de les traiter pour pouvoir les stockés dans des classe représentant un réseau de transport.

Une fois ces fichiers traités, je vais fournir un programme de recherche d’itinéraire, par le plus court chemin dans le réseau, selon les stations de départ et d’arrivée, et l’heure de départ au plus tôt : « je souhaite partir de X pour aller à Y après Z h« .

L’objectif est de coder l’algorithme imitant la méthode de fonctionnement des fourmis en JAVA avec une interface graphique

Description : Appréhender le méthode de codage par objet ainsi que les interfaces graphiques toute en essayant d’imiter une méthode réel (des fourmis)

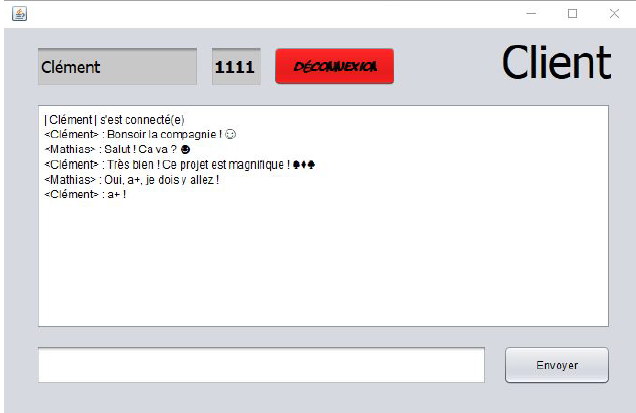

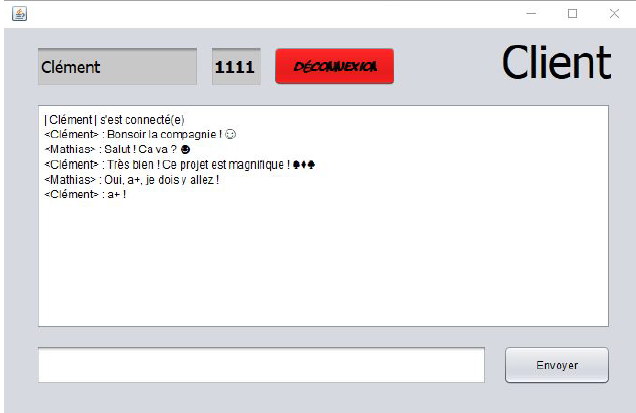

Réalisation d’un projet de groupe de 3 personnes pour approfondi nos connaissances sur la réalisation d’un chat via l’utilisation des Sockets JAVA.

De plus, une interface a été réaliser pour faciliter l’interaction Homme/Machine

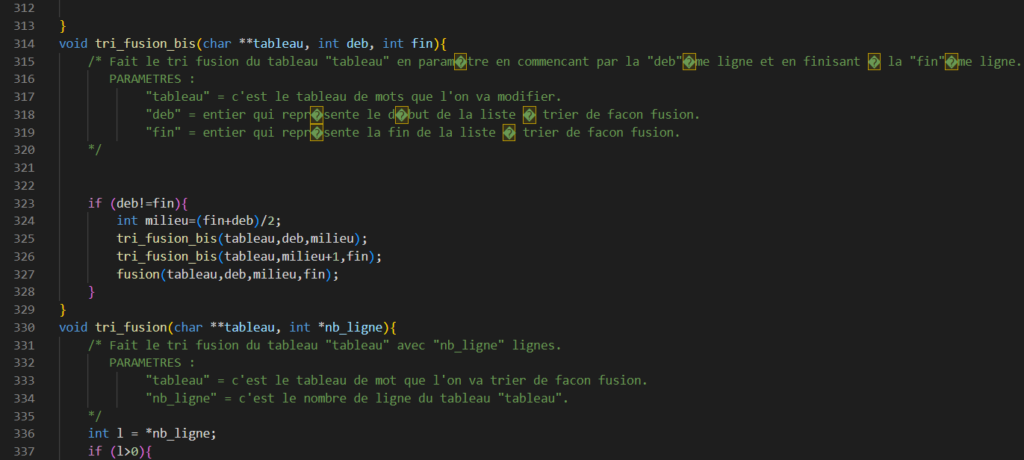

Programmation en langage C

Gestion des données via : tableau de mots / chaîne de données / fichier / liste chainées / allocation mémoire / dictionnaire…

Tri des données (Tri Fusion, sqort, Itératif)

Fonction de sauvegarde (Fichier, mémoire dynamique) et modification des données

Dans le cadre de la réalisation d’une scène en image de synthèse, en utilisant les méthodes et outils de conception d’image 3D, tel que l’outil « POV-Ray », nous devons créer une image de synthèse sur le thème de cette année, celui des « Jeux de société ».

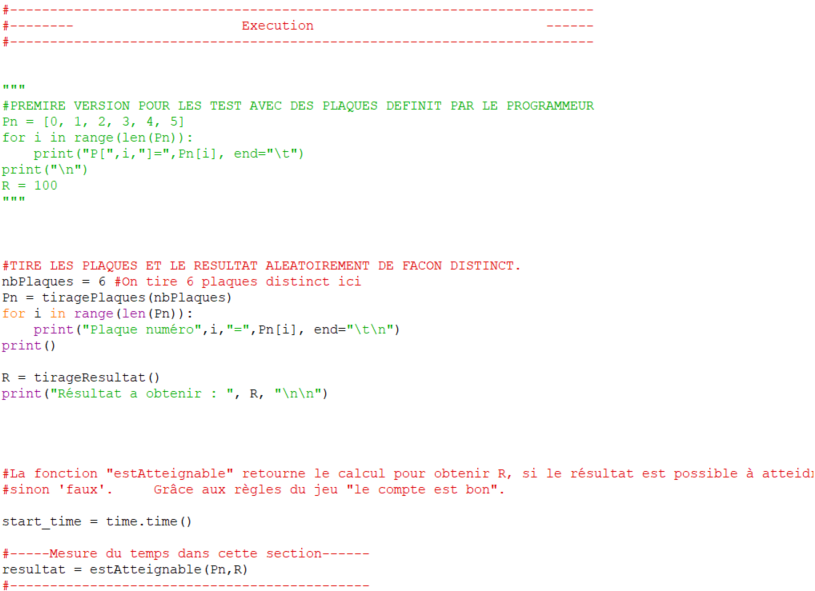

L’objectif est de coder l’algorithme d’exploration : « Le compte est bon » et de mesurer et améliorer sa complexité.

Description : Dans un célèbre jeu télévisé, les candidats doivent en 1 minute atteindre un résultat donné en utilisant 6 nombres et les quatre opérations arithmétiques : +, −, ×, /. Ce résultat est compris entre 100 et 999 et les nombres sont tirés au sort parmi un ensemble de 28 plaques.

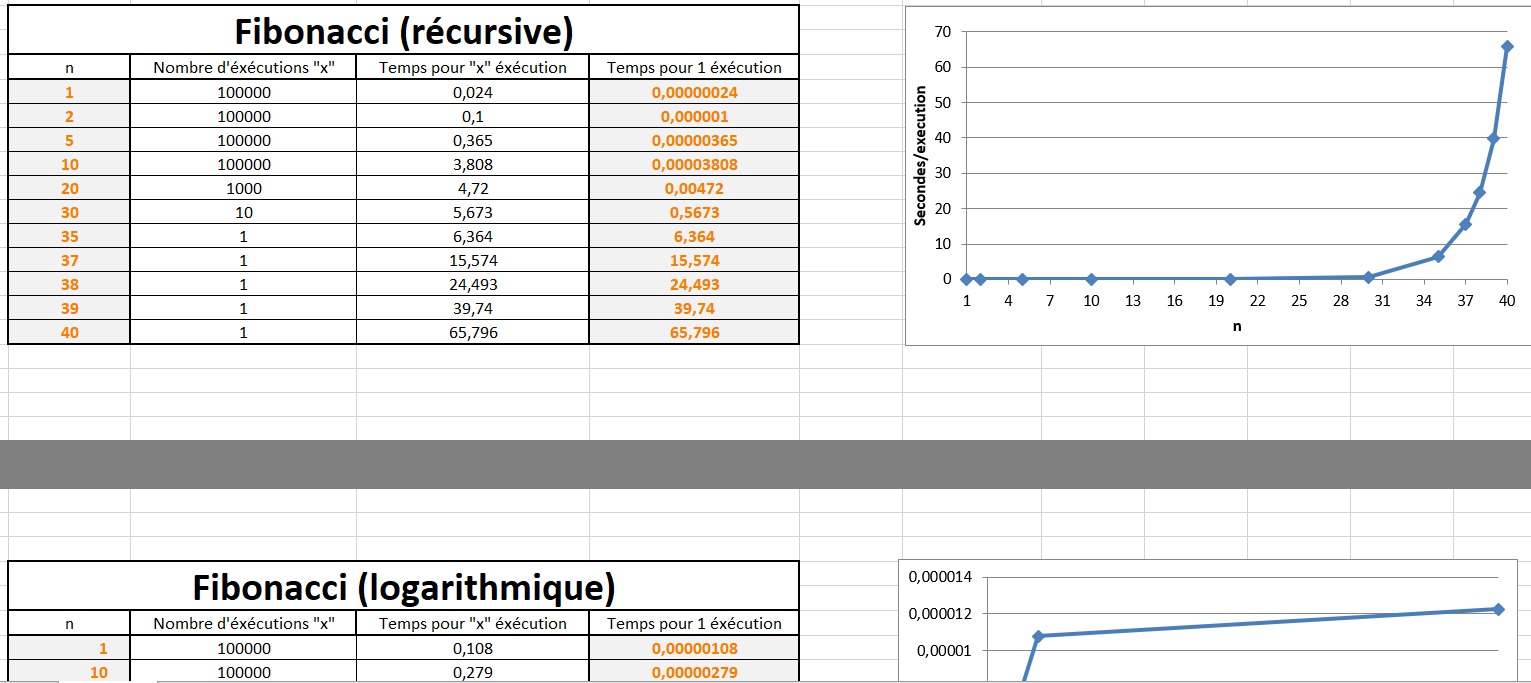

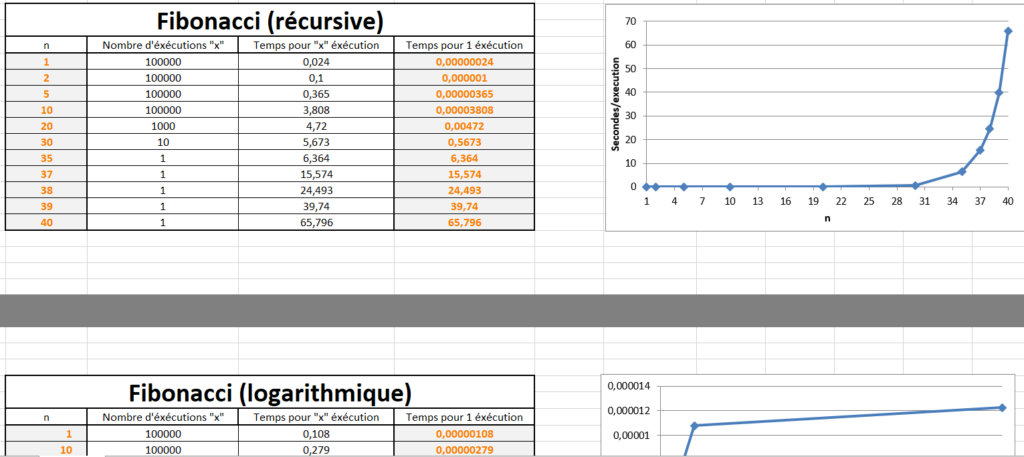

– Sur les tours d’Hanoi

– Sur une suite récurrente (Fibonacci)

– Et pour finir sur le Crible d’Eratosthène